Bevor Sie HTTPS aktivieren, lesen Sie den Artikel Voraussetzungen für die HTTPS-Konfiguration.

Bevor Sie HTTPS aktivieren, lesen Sie den Artikel Voraussetzungen für die HTTPS-Konfiguration.Circle bietet zwei Sicherheitsmethoden zum Schutz Ihrer Website:

● HTTPS-Protokoll - Verschlüsselt die Kommunikation zwischen dem Browser und der Website.

● Benutzerauthentifizierung (secURL) - Schützt den Zugriff auf die Empfängerinformationen die in ADORs gespeichert sind.

Als optimale Sicherheitslösung empfehlen wir die Verwendung eines HTTPS-Protokolls, einer Benutzerauthentifizierung und einer Sicheren ID.

Verwenden Sie das HTTPS-Protokoll um sicherzustellen, dass die Kommunikation zwischen dem Browser und der Website verschlüsselt ist. Wenn sich ein Benutzer über HTTPS mit einer Website verbindet, verschlüsselt die Website die Sitzung mit einem digitalen SSL-Zertifikat (Secure Sockets Layer).

Wenn HTTPS konfiguriert und aktiviert ist, erzwingt Circle HTTPS in Webseiten-Links, Friendly URLs, XMPL APIs und Circle Live-Vorschau. Aktuell wird HTTPS in E-Mail-Nachrichten, On-Demand-PDF und XMPieRURL ADOR nicht unterstützt. Wenn Sie in Ihren E-Mails und On-Demand-PDF weiterhin HTTP in einer HTTPS-Konfiguration nutzen möchten, erreichen Sie das, indem Sie Port 80 offen lassen.

In einer HTTPS-Konfiguration wird HTTP nicht automatisch blockiert. Wenn beispielsweise ein benutzerdefinierter Website-Link als HTTP hartcodiert ist, funktioniert er weiterhin in HTTP.

Nachdem Sie HTTPS für ein bestimmtes Projekt aktiviert haben, ändert sich die URL des XMPL-Servers in der Konfigurationsdatei der Website (xmpcfg.js) von HTTP zu HTTPS. Sie müssen deshalb diese Datei herunterladen und im Stammordner der Website ersetzen. Wenn Sie zurück zu HTTP wechseln, müssen Sie die Konfigurationsdatei wieder ersetzen.

Bevor Sie HTTPS aktivieren, lesen Sie den Artikel Voraussetzungen für die HTTPS-Konfiguration.

Bevor Sie HTTPS aktivieren, lesen Sie den Artikel Voraussetzungen für die HTTPS-Konfiguration.

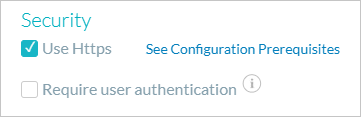

HTTPS-Protokoll aktivieren:

1. Klicken Sie in der Bibliothek im linken Fensterbereich auf Website.

2. Im Abschnitt Security (Sicherheit) wählen Sie Use HTTPS (HTTPS verwenden).

3. Klicken Sie auf Speichern.

4. Klicken Sie im Abschnitt General Configuration (Allgemeine Konfiguration auf das Symbol Download (Herunterladen) ![]() , um die neu generierte Konfigurationsdatei (xmpcfg.js) herunterzuladen und ersetzen Sie die Datei im Stammordner der Seite.

, um die neu generierte Konfigurationsdatei (xmpcfg.js) herunterzuladen und ersetzen Sie die Datei im Stammordner der Seite.

Wichtig! Bevor Sie beginnen, sollten Sie sich nachfolgendes Video ansehen: Authentifizierung auf personalisierten Websites .

Voraussetzung: Bevor die Benutzerauthentifizierung in Circle aktiviert wird, müssen Sie Ihrer XMPL-Seite Authentifizierungskomponenten hinzufügen, damit die Anmeldung durch die Benutzer unterstützt wird. Erfahre wie

Die Benutzerauthentifizierung verhindert, dass nicht autorisierte Benutzer auf private Empfängerinformationen zugreifen können, die in ADORs gespeichert sind.

Die Benutzerauthentifizierung dient der höheren Online-Sicherheit. Diese Art von Schutz Ihrer personalisierten URLs (PURLs) ist ein wichtiger Schritt bei der Einhaltung der DSGVO-Richtlinie und wird in der Regel im Zusammenhang mit HTTPS verwendet.

Bei der Benutzerauthentifizierung wird der Empfänger vom System aufgefordert sich über eine Anmeldeseite anzumelden, wenn er auf eine personalisierte URL zugreifen möchte. Der Empfänger muss ein Kennwort eingeben (oder Benutzername und Kennwort, abhängig von der Einstellung). Wenn das Kennwort korrekt ist, wird dem Benutzer Zugriff auf die PURL gewährt. Zugriff zu Read/Write ADOR-Werten wird solange geschützt, bis sich der Empfänger anmeldet. Das Ereignis-Tracking funktioniert erst wenn sich der Benutzer angemeldet hat.

Sobald die Benutzerauthentifizierung in Circle aktiviert ist, erfordern alle XMPL Rest API-Anrufe einen Sicherheitstoken für das Projekt und die Seite funktioniert ohne Benutzer-Anmeldung nicht.

Die Benutzerauthentifizierung wird auf Projektebene implementiert und wirkt sich sowohl auf verwaltete wie auch auf benutzerdefinierte Websites aus.

Die sofort verfügbaren Authentifizierungsmethoden sind No Hashing (Klartext) und MD5. Beim Einfügen und Aktualisieren wird das Kennwort-ADOR gemäß der Hashing-Methode verschlüsselt.

Verschiedene technische Aspekte der Benutzerauthentifizierung:

● Sobald die Benutzerauthentifizierung in Circle aktiviert ist, funktioniert die XMPL-Seite für dieses Projekt nicht mehr ohne Benutzer-Anmeldung.

● Sobald die Benutzerauthentifizierung aktiviert ist, erfordern alle XMPL Rest API-Anrufe einen Sicherheitstoken.

● Damit der Benutzer auf die Anmeldeseite weitergeleitet wird, müssen Sie eine separate Konfigurationsdatei namens xmpcustom.js auf dem Client erstellen. Nähere Informationen zum Einrichten dieser Datei finden Sie unter Einrichten der xmpcustom.js-Datei.

● Um zu wissen welcher Benutzer authentifiziert werden muss, muss die RID in die PURL geleitet werden.

● Das Sitzungs-Timeout der Anmeldung beträgt eine Stunde. Danach wird der Benutzer wieder auf die Anmeldeseite weitergeleitet.

● XMPL Version 3.0 oder höher ist erforderlich.

SecURL wird in Vorlage-Instanz und in On-Demand-Kampagne (uStore) nicht unterstützt.

SecURL wird in Vorlage-Instanz und in On-Demand-Kampagne (uStore) nicht unterstützt.

So aktivieren Sie die Benutzerauthentifizierung

2. Klicken Sie in der Bibliothek im linken Fensterbereich auf Website.

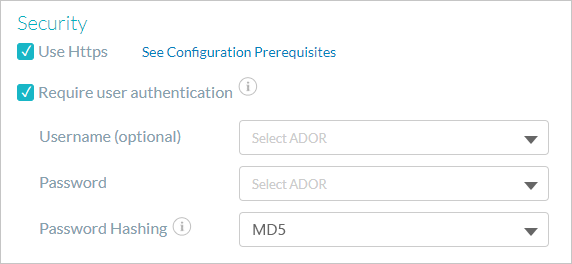

3. Im Abschnitt Security (Sicherheit) aktivieren Sie das Kontrollkästchen Require user authentification (Benutzerauthentifizierung erforderlich).

Hinweis: Zusätzliche Felder werden unten hinzugefügt.

4. Wählen Sie aus den Dropdown-Listen Username (Benutzername) und Password (Kennwort) die Text-ADORs. Benutzername (z.B. Vorname) ist optional. Kennwort kann ein ADOR sein, das eine ID darstellt, einen Anmelde-Code oder ein Kennwort-ADOR (ein bestimmtes Kundenkennwort).

5. Wählen Sie aus der Liste Password Hashing (Kennwort-Hasing) die erforderliche Kennwort-Hashing-Methode. Die verfügbaren Methoden sind MD5 und No Hashing.

Stellen Sie sicher, dass Ihre Hashing-Auswahl mit der Methode kompatibel ist, die für die Kennwörter in Ihrer Empfängerliste verwendet wird.

Wenn Sie eine komplexere Hashing-Methode verwenden möchten, kontaktieren Sie request@xmcircle.com.

Um eine vorhandene SQL-Kennwortspalte von Klartext- in MD5-Verschlüsselung zu ändern, kann folgendes Skript verwendet werden:

Sobald das Skript ausgeführt wird, können Sie nicht wieder zu Klartext wechseln. Es wird empfohlen die Datenbank zu sichern, bevor das Skript ausgeführt wird.

Sobald das Skript ausgeführt wird, können Sie nicht wieder zu Klartext wechseln. Es wird empfohlen die Datenbank zu sichern, bevor das Skript ausgeführt wird.

-- Einmal ausführen: create function dbo.XMPieHashMD5 (@input VARCHAR(250)) RETURNS VARCHAR(250) AS BEGIN DECLARE @ret VARCHAR(250)

set @ret = (SELECT CAST(N'' AS XML).value( 'xs:base64Binary(xs:hexBinary(sql:column("bin")))' , 'VARCHAR(MAX)' ) Base64Encoding FROM ( SELECT HashBytes('MD5', @input) AS bin )as x);

return @ret END

--Anwendungsbeispiel - Update: update dbo.[table] set [Column] = dbo.XMPieHashMD5([Column]) |